Google: iOS war Jahre lang per Webseiten angreifbar

iOS 12.4 soll frei von Zero-Day-Exploits sein

iOS 12.4 soll frei von Zero-Day-Exploits sein

Apple

Google hat umfassende Informationen über die iPhone-Attacken durch die Zero-Day-Sicherheitslücke veröffentlicht. Alle iOS-Versionen niedriger als 12.4 sind fast durchgängig gefährdet, ein Update eines veralteten Betriebssystems ist also dringend anzuraten. Der Suchmaschinenexperte beschäftigt ein dediziertes Software-Team namens Thread Analysis Group (TAG), um Schwachstellen verschiedener Plattformen ausfindig zu machen. Googles Blog Project Zero berichtet über eine kleine Sammlung von gehackten Internetseiten, die für wahllose Angriffe gegen entsprechend ungeschützte iPhone-Nutzer verwendet wurden. Der reine Besuch einer betreffenden Seite reichte bereits für eine Spionage durch Hacker aus.

iOS: Zero-Day-Problematik von Google analysiert

iOS 12.4 soll frei von Zero-Day-Exploits sein

iOS 12.4 soll frei von Zero-Day-Exploits sein

Apple

Als Zero-Day-Sicherheitslücke werden Schwachstellen bezeichnet, die bislang unbekannt waren und noch am selben Tag von Angreifern ausgenutzt werden. Ein solcher Exploit kann bei den verschiedensten Betriebssystemen auftreten, so etwa auch bei iOS. Vor rund drei Jahren informierten wir bereits über die ersten Entdeckungen der Zero-Day-Schwachstellen von Apples Software. Doch erst vor kurzem, mit der Veröffentlichung von iOS 12.4 am 22. Juli 2019, wurde diese Gefahr gänzlich behoben. Google hat nun eine Analyse herausgegeben, welche die Vorgehensweise des Exploits beschreibt.

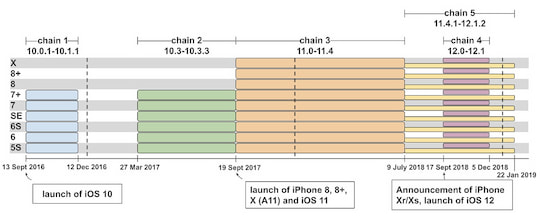

Die fünf Exploit-Ketten inklusive Zeiträumen und Geräten

Die fünf Exploit-Ketten inklusive Zeiträumen und Geräten

TAG / Google

„Es gab keine bestimmte Zielgruppe, das einfache Besuchen der gehackten Webseiten reichte aus, damit der Exploit-Server Ihr Gerät angreifen und bei Erfolg ein Überwachungs-Implantat installieren konnte.“, so Ian Beer von Project Zero. „Wir schätzen, dass diese Internetseiten Tausende von Besuchern pro Woche erreichen.“, konkretisierte er die Problematik.

Ausdauernde Hacker-Gruppierung

TAG sammelte fünf separate, komplette und einzigartige Exploit-Ketten, die sich über beinahe alle iOS-Versionen von iOS 10 bis iOS 12 erstrecken. Daraus schlussfolgert das Team, dass sich eine Hacker-Gruppierung nachhaltig bemühte, iPhone-Nutzer in bestimmten Gemeinschaften über einen Zeitraum von mindestens zwei Jahren zu attackieren. Google entdeckte insgesamt 14 Schwachstellen innerhalb der fünf Exploit-Ketten. Darunter sieben im Safari-Webbrowser, fünf im Kernel und zwei separate Sandbox-Lücken. TAG reichte die Untersuchungsergebnisse an Apple weiter, was zur Veröffentlichung von iOS 12.1.4 führte. Mit diesem Release wurden die entdeckten Gefahrenstellen behoben. Um weitere Zero-Day-Exploits kümmerte sich Apple schließlich in iOS 12.4. Mit dieser oder einer höheren Version dürften iPhone- und iPad-User die bestmögliche Sicherheit haben.