Pony klaut über zwei Millionen Passwörter

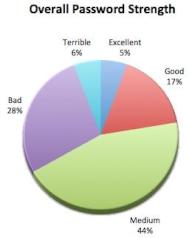

Passwort-Stärke dargestellt

Passwort-Stärke dargestellt

Grafik: Spiderlabs

Mitte dieses Jahres gelangte der Quellcode eines Botnet-Controllers in die freie Wildbahn. Der so genannte "Pony Botnet Controller" erstellt durchaus professionelle Statistiken über seine Raubzüge. Der Name "Pony" leitet sich dabei vom englischen Szene-Begriff "pwn" ab, was soviel heißt wie "übernehmen". Der spezielle Server, auf den die Forscher eher durch Zufall stießen, enthielt über zwei Millionen gestohlene Passwörter. Insgesamt rund 1,6 Millionen Passwörter betrafen Website-Logins, 320 000 sind Zugänge zu E-Mail-Accounts und 41 000 Zugangsdaten für FTP-Server.

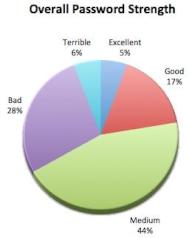

Passwort-Stärke dargestellt

Passwort-Stärke dargestellt

Grafik: Spiderlabs

Dank der ausführlichen Statistik konnten die Forscher auch bestimmen, welche Seiten am häufigsten von dem Passwort-Klau betroffen waren. Rund 320 000 Passwörter wurden dabei von Facebook abgegriffen, circa 60 000 von Yahoo und etwa 55 000 von Google.

Erschreckend ist auch, dass sich ein Lohnbuchhalter auf der Liste der Betroffenen findet. Hier wurden gut 8 000 Zugangsdaten entwendet. Das ist zwar an sich nicht ungewöhnlich, bemerkenswert ist aber die hohe Platzierung. Während der Klau von Facebook-Nutzerdaten unter Umständen wenig kritisch für Nutzer ist, sieht dies bei einer Lohnbuchhaltung ganz anders aus. Hier könnte es direkte finanzielle Konsequenzen haben.

97 Prozent der Daten stammen aus Holland, wie kann das sein?

Ähnlich überraschend ist auch, dass rund 97 Prozent der Passwörter von Servern in den Niederlanden stammen. Hier stehen insgesamt 96 Prozent der betroffenen Maschinen. Anders als eventuell erwartet, spiegeln die zu Rate gezogenen IP-Daten nicht unbedingt die Realität wieder. Viele dieser Adressen haben anscheinend nur als Gateway gedient, beziehungsweise wurden dazu genutzt, die wahre geografische Position des kontrollierenden Servers zu verstecken. Diese Technik wird häufig als "Reverse Proxy" bezeichnet. Datenverkehr von einem betroffenen Gerät weist dann nur eine Verbindung zu einem Proxy-Server auf, nicht aber direkt auf den Kontroll-Server. Ein Proxy-Server lässt sich, sollte er entdeckt werden, deutlich einfacher ersetzen als ein "leitender" Server. Beeindruckend ist auch, dass IP-Adressen aus insgesamt 92 Ländern in der Liste auftauchen.

Wie auch nach dem Angriff auf Adobe zeigt sich, dass viele Nutzer Komfort vor Sicherheit wählen. An erster Stelle der beliebtesten Passwörter findet sich auch hier die Zahlenkombination "123456", dicht gefolgt von der vermeintlich sichereren Variante "123456789". Bei über 450 000 Passwörtern kamen Kombinationen eines Zeichentypes zum Einsatz. Sie waren zudem nie länger als neun Zeichen. Doch die Forscher gehen in ihrer Analyse noch weiter und teilen die gestohlenen Passwörter in verschiedene Sicherheitskategorien ein. Rund die Hälfte aller Passwörter fiel in die Kategorie "Medium", wobei exzellente Passwörter verschiedene Zeichentypen nutzten und länger als acht Zeichen waren und schlechte Varianten weniger als vier Zeichen und nur einen Zeichentyp nutzen.